Cado Securityn kyberturvallisuustutkijat ovat tunnistaneet uuden haittaohjelman (MaaS), joka on suunnattu macOS-käyttäjille ja kryptovaluutan haltijoille.

Uusi macOS-haittaohjelma nimeltä “Cthulhu Stealer” havaittiin ensimmäisen kerran loppuvuodesta 2023, ja sitä myydään palveluna pimeässä verkossa hintaan 500 dollaria kuukaudessa.

Tämän haitallisen haittaohjelman päätoiminto on poimia arkaluonteisia tietoja tartunnan saaneista Maceista, kuten selainevästeet, järjestelmäsalasanat, iCloud-avainnipun tallennettuja salasanoja, kryptovaluuttalompakoita eri kaupoista, mukaan lukien pelitilit, verkkoselaintiedot ja jopa Telegram Tdata -tilitiedot.

Cthulhu Stealer on Applen levykuva (DMG), joka on yhdistetty kahdella x86_64- ja ARM-arkkitehtuureille suunniteltuun binaariin. Se on kirjoitettu GoLangilla ja naamioituu lailliseksi ohjelmistoksi, joka jäljittelee suosittuja sovelluksia, kuten CleanMyMac, Grand Theft Auto VI ja Adobe GenP, kirjoitti Cato Securityn tutkija Tara Gould. tuore Cado Security -raportti.

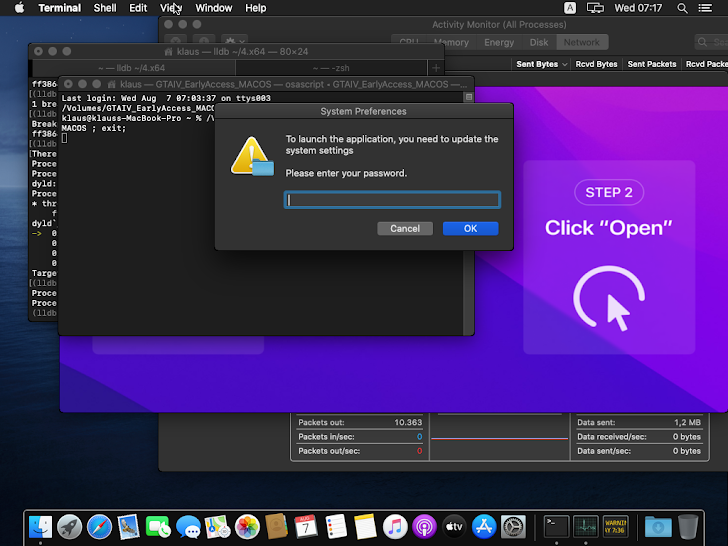

Kun käyttäjä on asentanut dmg-tiedoston, häntä pyydetään avaamaan ohjelmisto. Kun tiedosto, osascript, on avattu, käyttäjää kehotetaan syöttämään järjestelmäsalasana macOS:n komentorivityökalulla, joka suorittaa AppleScriptin ja JavaScriptin.

Ensimmäisen salasanan syöttämisen jälkeen toinen kehote pyytää käyttäjän MetaMask-salasanaa. Sen jälkeen se luo hakemiston ‘/Users/Shared/NW’ varastettujen valtuustietojen tallentamiseksi tekstitiedostoihin.

Haittaohjelma on myös suunniteltu poistamaan iCloud Keychain -salasanat Keychain.txt-tiedostoon käyttämällä avoimen lähdekoodin työkalua nimeltä Chainbreak. Varastetut tiedot pakataan ja tallennetaan ZIP-arkistotiedostoon, minkä jälkeen ne suodatetaan hyökkääjien hallitsemalle komento- ja ohjauspalvelimelle (C2).

Kun Cthulhu Stealer -haittaohjelma pääsee käsiksi, se luo hakemistoon ‘/Users/Shared/NW’, jossa on tekstitiedostoihin tallennetut varastetut tunnistetiedot. Sitten se ottaa sormenjäljen uhrin järjestelmästä ja kerää tietoja, mukaan lukien IP-osoite, järjestelmän nimi, käyttöjärjestelmän versio, laitteisto- ja ohjelmistotiedot.

“Cthulhu Stealerin toiminnallisuus ja ominaisuudet ovat hyvin samankaltaisia kuin Atomic Stealer, mikä osoittaa, että Cthulhu Stealerin kehittäjä luultavasti otti Atomic Stealerin ja muokkasi koodia. Osascriptin käyttö salasanan kysymiseen on samanlaista Atomic Stealerissä ja Cthulhussa, jopa samoja kirjoitusvirheitä sisältäen”, raportti lisäsi.

Raportit kuitenkin osoittavat, että Cthulhu Stealerin takana olevat uhkatekijät ovat saattaneet lopettaa toimintansa maksukiistojen ja syytösten vuoksi huijareiksi tai osallistumisesta irtautumishuijaukseen. Tämä johti pysyvään kieltoon torilta, jolla haittaohjelmia mainostettiin.

Vaikka macOS:ää on pitkään pidetty turvallisena järjestelmänä, Mac-käyttäjiin kohdistuvat haittaohjelmat ovat yhä kasvava turvallisuusongelma. Suojautuakseen mahdollisilta kyberuhkilta käyttäjiä kehotetaan aina lataamaan ohjelmistoja luotettavista lähteistä, ottamaan käyttöön macOS:n sisäänrakennetut suojausominaisuudet, kuten Gatekeeper, pitämään järjestelmä ja sovellukset ajan tasalla uusimmilla tietoturvakorjauksilla ja harkitsemaan hyvämaineisen virustorjuntaohjelmiston käyttöä tarjoavat ylimääräisen suojakerroksen.