Google Play -kaupan viimeaikaisten tietoturvapäivitysten avulla odotat, että se estää vaarallisia sovelluksia tehokkaammin. Mutta niin ei aina ole. Google on juuri poistanut kymmeniä haittaohjelmien nauhoitettuja sovelluksia alustalta, mutta vasta sen jälkeen, kun ne on ladattu yli 19 miljoonaa kertaa. Tämä merkitsee yhtä viimeaikaisen muistin suurimmista haittaohjelmien tunkeutumista.

Löytöt teki Zscaler’s ThreatLabz -tiimi tutkiessaan Android-käyttäjiä kohdistuvaa laajamittaista haittaohjelmakampanjaa. Monien poistettujen sovellusten havaittiin sisältävän tunnettuneen troijalaisen anatsan, joka tunnetaan myös nimellä Teabot.

- Lue myös: Asenna Google Play -kauppa manuaalisesti laitteeseesi

Kuinka Anatsan haittaohjelma varastaa tietosi ja rahasi

Anatsa dokumentoitiin ensimmäisen kerran vuonna 2020. Se upotettiin erilaisiin väärennettyihin ja haitallisiin sovelluksiin ja sitä käytettiin laajasti arkaluontoisten käyttäjätietojen ja pankkitietojen varastamiseen. Nykyisessä raportissa ehdotetaan, että troijalainen on nyt yli 830 pankki-, salausvaluutta- ja digitaalista lompakkosovellusta, ja viimeaikainen toiminta kattaa Saksan ja Etelä -Korean.

Hakkerit peittävät nämä sovellukset näyttämään lailliselta kohdistaessaan haavoittuvia Android -laitteita. Joitakin esimerkkejä troijalaisten naamioista ovat PDF- tai asiakirjojen lukijat, wellness -sovellukset ja taskulampputyökalut. Yksi äskettäinen tapaus koski asiakirjanlukija -nimistä File Manager -sovellusta, jonka on julkaissut epäilyttävä kehittäjä nimeltä Orukov5 Play Kaupassa, ja se oli kertynyt yli tuhat asennusta ennen sen poistamista.

Haittaohjelma -sovellukset saattavat näyttää laillisilta Google Play Kaupassa, mutta ne sisältävät piilotettuja troijalaisia. Esimerkiksi asiakirjanlukija -sovellus voi suorittaa etäkoodin, kun se on asennettu laitteeseesi. / © Zscaler

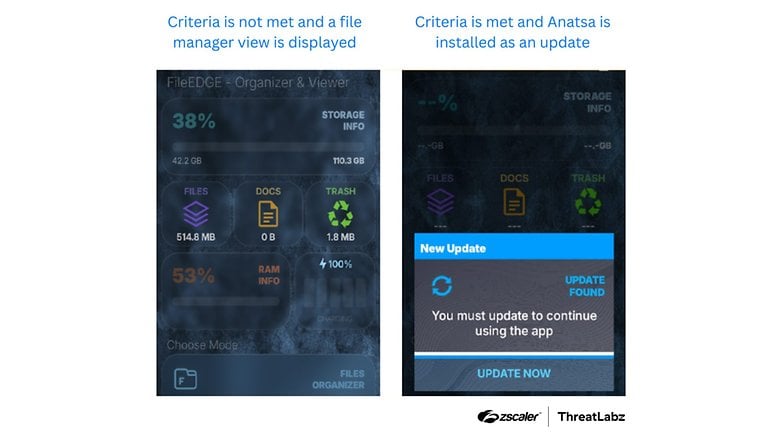

Asennuksen jälkeen sovellus hyödyntää saatavilla olevia porsaanreikiä käyttöoikeuksien saamiseksi. Sitten se toimii kanavana ladata haitalliset hyötykuormat, kuten suorituskoodit, etäpalvelimilta sovelluspäivityksillä. Ne otetaan käyttöön hiljaa sairastuneelle laitteelle. Myöhemmin haittaohjelma alkaa skannata asennettuja pankkisovelluksia, rikkoo heidän turvallisuuttaan ja varastaa tietoja ilman uhrin tietoa.

Joissakin tapauksissa se näyttää vääriä kirjautumisnäyttöjä tilin käyttöoikeustietojen sieppaamiseksi, samanlaisia kuin koukun haittaohjelmien käyttämä taktiikka. Hyökkääjät käyttävät sitten näitä varastettuja yksityiskohtia uhrien pankkitilien rahastoihin.

Esimerkki, jossa haittaohjelmasovellus lataa suorituskoodit sisältävät hyötykuormat sovelluksen päivityksen kautta. / © Zscaler

Malwarebytes huomautti, että Anatsa kehittyy edelleen ohittaen uudet ja edistyneet turvallisuustoimenpiteet. Tämä vaikeuttaa havaitsemisen ja estämisen.

Lisää haittaohjelmauhkia: Joker ja Harly

Anatsan lisäksi turvallisuustutkijat löysivät myös muita haittaohjelmatyyppejä, mukaan lukien Joker ja Harly, jaettava haitallisten sovellusten kautta. Nämä ovat suosittuja adware -variantteja, mutta kykenevät myös varastamaan tietoja lukemalla viestejä ja vakoilemalla näyttökuvien ja näytön tallennuksia.

Googlen mukaan se on havainnut nämä uhat ja käsitellyt virheitä poistamalla sovellukset. Vaikuttavien käyttäjien ilmoitettiin olevan ilmoitettu ja kehotettiin poistamaan sovellukset laitteistaan.

Kuinka suojata laitetta haittaohjelmalta

Tämä äskettäinen hyökkäys korostaa, kuinka uhat kehittyvät edelleen Googlen ja Applen turvallisuusparannuksista huolimatta. Käyttäjiä kehotetaan voimakkaasti ryhtymään ennakoiviin turvatoimenpiteisiin laitteidensa ja tietojensa suojaamiseksi.

Vaikka sovellus näyttää lailliselta, tarkista aina kustantaja ja latausten lukumäärä ja vältä kolmansien osapuolien sovellusten asentamista Play Kaupan ulkopuolelle. Samaan aikaan vältä käyttöoikeuksien myöntämistä heti ja ole tietoinen siitä, mitä pääsyä annat. Joissakin tapauksissa on parasta poistaa sovellukset, joita et enää käytä.

On myös suositeltavaa ottaa suojausasetukset, kuten Google Play Protect, mikä on oletuksena. Tämä ominaisuus skannaa sovelluksia latauksen ja asennuksen aikana ja hälyttää mahdolliset uhat. Varmista lisäksi, että puhelin- ja ydinpalvelut päivitetään uusimpaan ohjelmistoversioon, koska se sisältää viimeisimmät turvallisuuskorjaukset haavoittuvuuksiin.

Mitä suojatoimenpiteitä ehdotat muille digitaalisille käyttäjille? Haluamme kuulla ehdotuksesi kommenteissa.

Kautta: Haittaohjelma

Lähde:

Zscaler