On aika suojata itsesi tietojenkalasteluhyökkäyksiltä tunnistamalla helposti sähköpostien ja verkkosivustojen roskapostilinkit oppaan avulla, jota olemme käsitelleet tässä artikkelissa käyttäjien suojaamiseksi tietoverkkorikoksilta.

Nykyään hakkerointi on erittäin suosittu asia virtuaaliympäristössämme ja tämä hakkerointi alkaa uhata useiden käyttäjien arkaluontoisia tietoja. Nykyään tämän lisäksi monet hakkerit hakkeroivat rahasta. Lisäksi nykyään monet aloittelijat oppivat hakkeroimaan ja alkavat testata hakkerointihyökkäyksiään monilla muilla käyttäjillä, jotka eivät tiedä siitä yhtään mitään. Ja monet asiaankuulumattomat käyttäjät jäävät kiinni tähän hyökkäykseen, ja heidän arkaluontoiset tiedot voivat vuotaa hakkereille. Ja nykyään yleisin hakkerointihyökkäys on tietojenkalasteluhyökkäys, se on hyvin yleistä noobeissa, jotka yrittävät hakkeroida kenen tahansa huijaussivuja käyttävän henkilötiedot, jotka vaikuttavat täsmälleen samalta virallisilla verkkosivuilla. Ja tämä hyökkäys etenee enimmäkseen sähköpostien kautta ja sosiaalisen median verkoista lähettämällä phishing-sivun linkki kohdekäyttäjälle. Monet käyttäjistämme pyysivät opasta näiden linkkien suojaamiseksi ja tunnistamiseksi. Siksi olemme täällä tarjotaksemme sinulle oppaan, jonka avulla voit helposti tunnistaa tietojenkalasteluviestit ja -sivut suojattuna. Joten katso alla oleva täydellinen opas jatkaaksesi.

Mitä tietojenkalasteluhyökkäys oikeastaan on?

Tietojenkalasteluhyökkäys on eräänlainen hakkerointiyritys, jossa hyökkääjä lähettää linkin, joka avaa täsmälleen saman näköisen sivun sivustosta, jonka tilin tai tiedot rikolliset haluavat hakkeroida. Tykkää jos joku haluaa hakkeroida Facebook-tilin, hän lähettää sinulle linkin, joka näyttää täsmälleen Facebookilta ja kun kirjaudut sisään tällä linkillä, tunnuksesi ja salasanasi siirretään automaattisesti hyökkääjille ja sinut hakkeroidaan. Lue siis toimenpiteet suojataksesi itsesi näiltä tietojenkalasteluhyökkäyksiä vastaan.

Tietojenkalasteluviestien ja -sivujen tunnistaminen suojassa pysymiseksi

Täällä aiomme keskustella erilaisista menetelmistä, joilla voit helposti tunnistaa phishing-linkit ja sähköpostit. Lue siis koko opas ja pysy suojattuna.

#1 Tietojenkalasteluviestin tunnistaminen

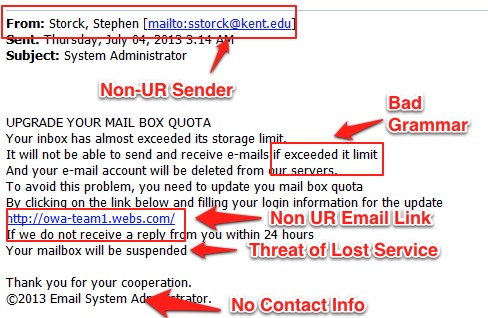

Ensinnäkin tietojenkalastelulinkin pääasiallinen lähde on sähköpostit, ja saamasi sähköpostit nimetään mistä tahansa luotetusta sivustostasi tai palvelustasi, mutta älä anna sen hämätä. Ja sitä varten alla olevat pisteet ovat hyödyllisiä.

Tarkista lähettäjän sähköpostiosoite: – Ensinnäkin sinun on tutkittava sähköpostin tiedot pysyäksesi suojattuna, ensin tarkistettava lähettäjän sähköpostiosoite ja jos löydät siirrosta tarkasta virallisesta osoitteesta, älä jatka kyseisellä sähköpostiosoitteella. . Voit muuttaa lähettäjän sähköpostiosoitteen osoitteesta “[email protected],” se tulee olemaan “[email protected]”. jne.

Tarkista kirjoitus- ja kielioppivirheet : – Suurin osa noobeista ja joskus asiantuntijoista tekee tämän tyyppisiä typeriä virheitä, joten ole kärsivällinen ja lue sisältö huolellisesti ensin selvittääksesi nämä virheet.

Selvitä huijaus ja pakottava kieli: – Jos sähköpostien sisältö pakottaa sinut käyttämään kielenkäyttöäsi saadaksesi tietosi tai ponnahdusikkunan, joka pyytää kirjautumistasi, sen on oltava tietojenkalasteluhyökkäys, ja sinun on oltava tietoinen siitä.

Älä avaa roskapostikansiota: – Oletusarvoisesti sähköpostipalvelut erottavat roskapostin roskapostikansiosta, joten on parempi pysyä poissa kaikista roskapostikansiosta löytämistäsi viesteistä.

Vältä tietojenkalastelumainosten napsauttamista: – Joskus roskapostisivustoille tulee roskapostimainoksia, jotka voivat olla tietojenkalastelumainoksia ja voivat maksaa sinulle paljon, joten on parempi olla tietoinen näistä mainoksista.

#2 Tietojenkalastelusivustojen tunnistaminen

Toinen tapa on, kun avaat linkin ja sivusto aukeaa, niin voit arvioida, onko sivusto virallinen vai ei.

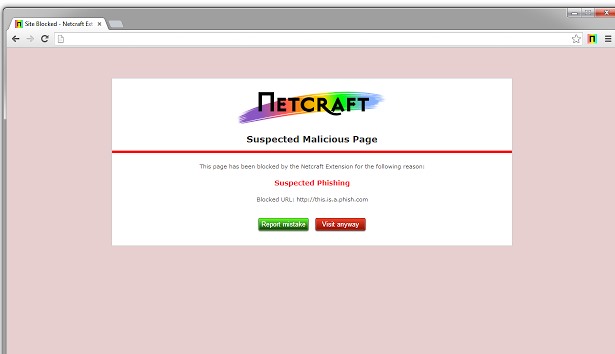

Tässä meillä on loistava laajennus, jonka voit lisätä selaimeesi ja selaimesi tunnistaa automaattisesti tietojenkalastelusivun ja hälyttää.

Netcraft Extension on työkalu, jonka avulla voit helposti etsiä tietoja, jotka liittyvät vierailemiisi sivustoihin, ja tarjoaa suojan tietojenkalastelulta.

Avainominaisuudet:

• Yksityiskohtaiset sivustoraportit – napsauta Netcraft-logoa saadaksesi runsaasti tietoa vierailemistasi sivustoista, mikä auttaa sinua tekemään tietoisia valintoja niiden eheydestä.

• Riskiluokitukset – arvioimme sivuston ominaisuuksia ja vertaamme niitä vilpillisten sivustojen kuvaamiin. Tuloksena on yksinkertainen visuaalinen yhteenveto, joka näkyy sivustoraportissa.

• Suojaus tietojenkalastelusivustoja vastaan – Netcraftin tietokalastelun vastainen yhteisö on käytännössä jättiläinen naapurustovalvontajärjestelmä, joka antaa valppaimmille ja asiantuntevimmille jäsenille mahdollisuuden puolustaa kaikkia yhteisön jäseniä. Heti kun ensimmäiset tietojenkalasteluviestin vastaanottajat ilmoittavat siitä, voimme estää sen kaikilta laajennuksen käyttäjiltä tarjoten lisäsuojaa tietojenkalastelulta.

• Suojaus sivustojen välistä komentosarjaa (XSS) vastaan – Laajennus mahdollisesti vangitsee XSS:n ja muut epäilyttävät URL-osoitteet, jotka sisältävät merkkejä, joilla ei ole muuta tarkoitusta kuin pettää.

• Ilmoita kätevästi epäillyistä tietojenkalastelu- ja vilpillisistä sivustoista – Napsauttamalla painiketta voit ilmoittaa epäillyistä verkkoväärennöksistä Netcraftille, mikä auttaa suojelemaan yhteisöä. Netcraftilla on kannustinjärjestelmä tietojenkalastelusivustojen lähettämiseen, mukaan lukien iPadit, reput, mukit ja paljon muuta… http://news.netcraft.com/phishing-report-competition

• PFS-ilmaisin – tarkista, tukevatko SSL-salausta käyttävät sivustot Perfect Forward Secrecy (PFS) -toimintoa. PFS varmistaa, että jos sivuston yksityinen avain vaarantuu – esimerkiksi oikeuden määräyksen, sosiaalisen manipuloinnin, sivustoa vastaan tehdyn hyökkäyksen tai krypta-analyysin vuoksi – historiallinen salattu liikenne on edelleen turvassa.

• Heartbleed-ilmaisin – tarkista, käyttävätkö sivustot edelleen SSL-varmennetta, jonka Heartbleed on mahdollisesti vaarantanut. Laajennus käyttää Netcraftin SSL-kyselyn tietoja määrittääkseen, tarjosiko sivusto heartbeat TLS -laajennuksen ennen Heartbleedin julkistamista. Jos näin on, laajennus tarkistaa myös, onko sivuston SSL-varmenne korvattu. Jos näin ei ole, sivustoa pidetään vaarallisena, koska varmenteen yksityinen avain olisi voinut vaarantua.

Lataa Netcraft-laajennus:

Joten yllä oleva keskustelu koskee tietojenkalasteluviestien ja -sivujen tunnistamista suojassa pysymiseksi. Muista asiat, joista keskustelimme tässä artikkelissa, ja suojaat varmasti itsesi tietojenkalasteluhyökkäyksiä vastaan. Toivottavasti pidät tästä, jaa se myös muille. Jätä kommentti alle, jos sinulla on tähän liittyviä kysymyksiä.